前回のブログで、Workspace ONE UEMによって管理されているWindows10デバイスからだけMicrosoft 365(Office 365)にログイン可能な環境を構成しました。

今回はこの環境にWorkspace ONE UEMの順守ポリシーを追加します。順守ポリシー違反となったデバイスからはMicrosoft 365(Office 365)にアクセス不可となることを確認します。

■環境イメージ

構成イメージはこんな感じです。

Workspace ONE UEMで順守ポリシーを定義します。今回は「ディスクが暗号化されているかどうか?(BitLockerが有効か?)」を確認する順守ポリシーを設定します。

Microsoft 365(Office 365)にアクセスしようとした際に、違反している場合はブロックされ、問題ない場合は許可されることを確認します。

■Workspace ONE Accessの設定

前回のブログでWorkspace ONE Accessの条件付きアクセス(ポリシー)設定時に[Workspace ONE UEMとのデバイス順守]を有効化しました。

この設定により、Microsoft 365(Office 365)にアクセスする際にWorkspace ONE UEMで登録されたデバイスか?デバイスの状態は問題ないか?をチェックするようになっているので、追加の設定は不要です。

■Workspace ONE UEMの順守ポリシー設定

今回のブログのメインの設定はWorkspace ONE UEMです。

まず順守ポリシーを設定します。

今回はWindows 10デバイスのディスクが暗号化されているかどうか?(BitLockerが有効か?)を確認する順守ポリシーを設定します。

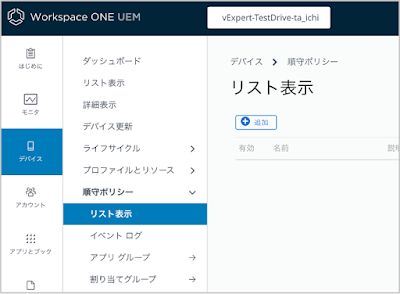

Workspace ONE UEMの管理コンソールを開きます。

[デバイス]-[順守ポリシー]-[リスト表示]を開きます。[追加]をクリックします。

今回は、Windows 10が対象なので[Windows]-[Windowsデスクトップ]を選択します。

ポリシーを定義します。

ディスクが暗号化されているかどうか?(BitLockerが有効か?)を確認するため、[暗号化]-[が次に該当する]-[システムドライブに適用されていません]を選択します。

[次へ]をクリックします。

順守ポリシー違反時のアクションを定義します。

今回はデバイスにプッシュ通知を送信するアクションを設定します。

赤枠にしている[非順守状態としてマーク]をチェックしているタイミングで、今回のブログでいうとMicrosoft 365(Office 365)へのアクセスがブロックされるようになります。

もし段階的なアクションとして「数日後にも改善されない場合にアクセスをブロック」とかにしたい場合は段階的なアクションを追加しこのマークが適用されるタイミングを調整します。

このポリシーの対象を指定します。今回はすべてのデバイスを対象としています。

これで順守ポリシーの設定は完了です。

■ポリシー違反情報を確認

Workspace ONE UEMに登録済みのWindows 10はBitLockerがかかっていないので、順守ポリシー違反になっているはずです。確認してみます。

Workspace ONE UEMのデバイス一覧を確認すると非順守状態と表示されています。(しばらく時間がかかる場合があります)

デバイスの詳細画面で確認すると、BitLockerステータスが暗号化されていない状態であることがわかります。(この表示自体は順守ポリシー設定がなくてもステータス表示されますが)

この状態のWorkspace ONE UEMに加入済みWindows 10デバイスからMicrosoft 365(Office 365)にアクセスを試みます。

認証後、アクセスが拒否されました。

■ポリシーに順守した状態にする(暗号化プロファイル適用)

では、Workspace ONE UEMでBitLockerの設定を配信しディスクの暗号化を実行します。

Workspace ONE UEMに加入したデバイスにBitLockerの設定を配信するプロファイルを追加します。Workspace ONE UEMのプロファイル作成手順はこちらの過去ブログをご参考下さい。

プロファイル作成画面のコンテキスト選択で、[デバイスプロファイル]を選択します。次にプロファイルの名前や割り当て対象のグループを指定します。今回はすべてのデバイスを対象にしてしまっています。

次に[暗号化]をクリックして構成します。

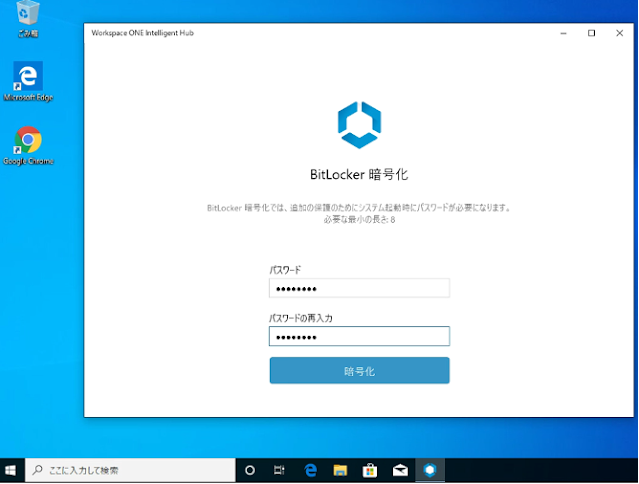

ほぼデフォルト設定のままですが、今回は認証モードを[パスワード]に変更しています。検証用のWindows 10環境がTPMのない仮想マシンのためです。

作成したプロファイルを[保存して公開]して完了です。

プロファイル作成後、デバイスにプロファイルが割り当たるとBitLocker暗号化のパスワード設定が求められました。ユーザーが自分でパスワードを設定し、[暗号化]をクリックします。

BitLockerによるデバイスの暗号化が開始されました。

しばらくするとBitLockerによる暗号化が完了します。

■改善後の動作確認

しばらくしてWorkspace ONE UEMの管理コンソールでデバイスの詳細を確認すると、BitLockerによるディスクの暗号化が完了しており、順守ポリシー違反状態も改善していることが確認できます。

改善後の状態で再度Workspace ONE UEMに加入済みのWindows 10デバイスからMicrosoft 365(Office 365)にアクセスを試みます。

今度は問題なくMicrosoft 365(Office 365)にアクセスすることができました。

■おわりに

以上で、Workspace ONE UEMの順守ポリシー設定と、順守ポリシー違反デバイスのアクセス制御機能の確認は完了です。この機能は「Workspace ONEの1番重要な機能です」的な説明をよくしているのですが、なんだかんだ個人ブログにちゃんと書くのは初めてになってしまいました。

昨今話題になっているゼロトラスト的な機能の一端ではあると思うので、興味のある方の参考になればいいなと思います。

■Appendix

[Workspace ONE UEMとのデバイス順守]の機能はWorkspace ONE UEMにデバイスが存在するか、デバイスの状態が問題ないか、をチェックしに行きます。

注意点としては、[パスワード認証]+[Workspace ONE UEMとのデバイス順守]の組み合わせは仕様上できません。Windows 10とmacOSの場合は[証明書(クラウドデプロイ)]、iOS/Androidの場合は[モバイルSSO]を使う必要があります。

■これまでのWorkspace ONEとMicrosoft 365連携記事まとめ

Workspace ONE AccessとWorkspace ONE UEMとMicrosoft 365(Office 365)についてご紹介してきたブログをまとめておきます。

【SSO連携】

Workspace ONE AccessとOffice365のSSO連携

【ID管理の連携】

Workspace ONE AccessからAzure AD(Office365)へのIDプロビジョニング

Workspace ONE UEMからWorkspace ONE Accessへのユーザー同期

Workspace ONE UEMのユーザーでMicrosoft 365(Office 365)へSSO

【デバイス管理との連携】

Workspace ONE UEMによって管理されたデバイスだけOffice365にアクセス

(このブログ)Workspace ONEの順守ポリシーと条件付きアクセス