今回はWorkspace ONE UEMからWorkspace ONE Accessへのユーザー同期について記載します。

■環境イメージ

構成イメージはこんな感じです。

Workspace ONE UEMに作成されたユーザー情報が、Workspace ONE Accessへ自動同期されます。

検証に使用した環境ですが、Workspace ONE AccessもWorkspace ONE UEMのこれまでと同様にvExpertの特典で使用可能になったTestDriveのサンドボックス環境を使用します。

vExpertの特典以外にも、VMwareのパートナー企業であれば、指定のVTSPを取得すれば利用可能になります。エンドユーザーの場合はパートナー企業やVMware社員から招待があれば期間限定ですが利用可能になります。また、VMUG Advantage メンバーの方も使えるようです。

・Getting Started with TestDrive

https://kb.vmtestdrive.com/hc/en-us/articles/360001372254-Getting-Started-with-TestDrive

■設定の前に

なぜWorkspace ONE同士でユーザー同期を行う?

Workspace ONEはデバイス管理を行うWorkspace ONE UEMと、IDaaS機能を提供するWorkspace ONE Accessがあります。これはそれぞれ別のSaaSのため、デフォルトのままの場合はID管理も別々になります。

企業環境でActive Directory(AD) ドメインコントローラーがある場合、そのADに登録されたIDやグループ情報をWorkspace ONE UEMとWorkspace ONE Accessのそれぞれのコネクターを使って同期します。

ですが、この検証環境ではADなどIDソースとなる製品が無いため「ユーザー(ID)を追加したい」という場合に、Workspace ONE AccessとWorkspace ONE UEMへそれぞれユーザー情報を手動追加しないとならないためちょっと面倒です。

Workspace ONEには、Workspace ONE UEMで作成したユーザー情報をWorkspace ONE Accessに同期する機能があるため、これを使用してIDの同期を行います。

■設定

本題に戻ります。

Workspace ONE UEMの管理画面にログインします。

Workspace ONE UEM の管理コンソールを開き、[グループと設定]-[構成]-[Workspace ONE Access]-[構成]の順にクリックして開きます。

“ベーシックユーザーの同期”の[有効化]をクリックします。

※もし、Workspace ONE AccessとWorkspace ONE UEMの連携設定が完了していない場合は上記画面が表示されないと思うので、先にWorkspace ONE AccessとWorkspace ONE UEMの連携設定を行います。

Workspace ONE Accessの管理者情報を入力します。[接続のテスト]をクリックし、問題ないことを確認後[次へ]をクリックします。

属性マッピングの設定を行います。同期目的だけであれば[標準]でも問題ありませんが今回は[カスタム]を選択し、”ObjectGUID”のマッピング値を[UserObjectIdentifier]に変更します。

これで同期設定は完了です。設定が保存され、Workspace ONE UEMの既存ユーザーが同期されます。

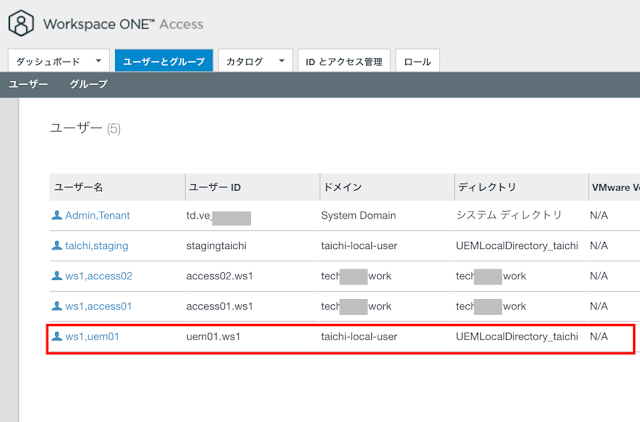

■ユーザー同期の確認

同期設定の確認のため、Workspace ONE UEMに新規ユーザーを追加してみます。

“uem01.ws1”というユーザーを追加しています。また、このあとのブログで使うためにユーザープリンシパル名を明示的に追記しています。

■IDプロバイダと認証ポリシーの設定

同期されたユーザーはWorkspace ONE UEMで作成しているため、パスワードの情報もUEM側にあります。そのため、同期されたユーザーの認証をパスワードで行う場合、"Workspace ONE UEMでのパスワード"というポリシーを使います。

"Workspace ONE UEMでのパスワード"というポリシーを使うためWorkspace ONE Accessに設定を追加します。

Workspace ONE Accessの管理画面にアクセスします。

[IDとアクセス管理]-[セットアップ]-[VMware Workspace ONE UEM]を開き、”Workspace ONE UEMを介したユーザーのパスワード認証”の [有効]をクリックし、[保存] をクリックします。

次に[IDとアクセス管理]-[ディレクトリ]タブを開きます。”UEMLocalDirectory_xxx”というディレクトリが追加されていることが確認できます。これがWorkspace ONE UEMから同期されたユーザーが所属するディレクトリです。

次に[IDプロバイダ]を確認します。[Built-in]という名称のIDプロバイダに追加された”UEMLocalDirectory_xxx”のディレクトリが含まれていることがわかります。このIDプロバイダを開きます。

このIDプロバイダの認証方法にある[Workspace ONE UEMでのパスワード]にチェックをいれて保存をします。

次にポリシーを設定します。

今回は、同期されたユーザーがブラウザでWorkspace ONE Accessのポータル(Intelligent Hub)にアクセスする際に、Workspace ONE UEMのパスワードで認証するように設定します。

[ポリシー]タブを開き、[default_access_policy_set] を選択して [編集]をクリックします。

[構成]をクリックし、”デバイスタイプ:Webブラウザ”の[ALL RANGES]をクリックします。

※"先の方法が失敗するか〜"の認証方法設定から[パスワード(ローカルディレクトリ)]を消してしまうと、管理者がWorkspace ONE Accessにログインできなくなる場合があるので注意して下さい。

[保存]をクリックし、[default_access_policy_set]のポリシーの設定を保存します。

以上で設定は完了です。

■ユーザー認証の確認

では、Workspace ONE UEMで作成したユーザー/パスワードで、Workspace ONE Accessにログインできることを確認します。

Workspace ONE Accessのログイン画面を開き、同期設定によって追加されたドメイン名を選択します。

■おわりに

以上で、Workspace ONE UEMからWorkspace ONE AccessへのID同期は完了です。同じWorkspace ONEというソリューション同士ですので、同期設定自体は簡単です。

次は、これまでの設定と組み合わせて、

[Workspace ONE UEM]⇒[Workspace ONE Access]⇒[Azure AD(Office365)]のユーザープロビジョニングとOffice365へのSSOをやってみたいと思います。